這次我們從 observations 著手

左側 activities 列表分別代表:

analysis(分析):來自各種來源和外部參考的報告

events(事件):事件、目擊和觀察到的資料

observations(觀察):可觀察的、工件、指標和基礎設施

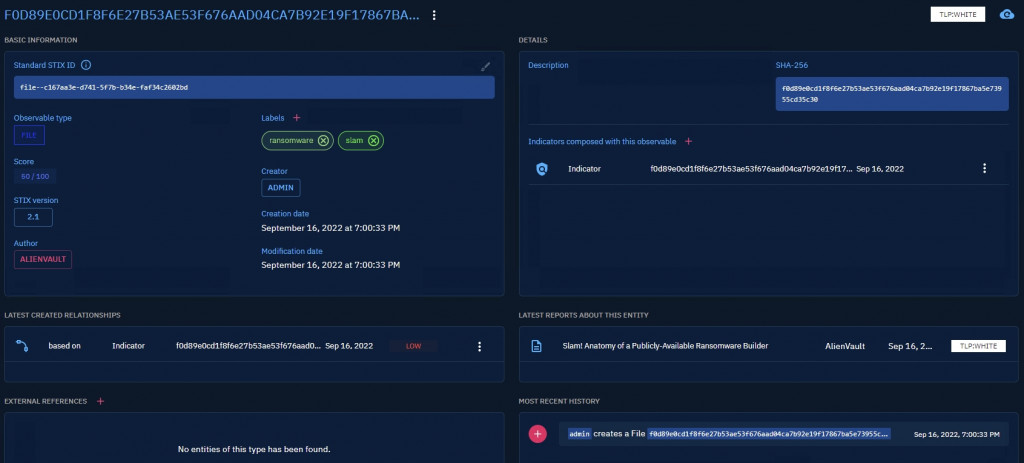

首先我們針對

f0d89e0cd1f8f6e27b53ae53f676aad04ca7b92e19f17867ba5e73955cd35c30

這個 IoC 進行分析

簡單列出上面有的資訊

可以看到最後出現在

SLAM! ANATOMY OF A PUBLICLY-AVAILABLE RANSOMWARE BUILDER

這個情資中,看一下描述

The Slam Ransomware Builder first appeared in late 2021, with Slam ransomware payloads appearing in the wild shortly after (e.g., ConsoleApp2.exe). During mid-2022, downloadable and executable versions of the Slam Ransomware Builder appeared on a publicly-visible repository on Github and were available for several months until Github admins removed the repository on September 1st, 2022.

The owner of the now-removed repository dubbed it “The Most Advanced Free Ransomware Builder” and has a history of providing “educational” videos on Vimeo, Youtube and KZHome, instructing viewers how to build ransomware and “virus payloads”.

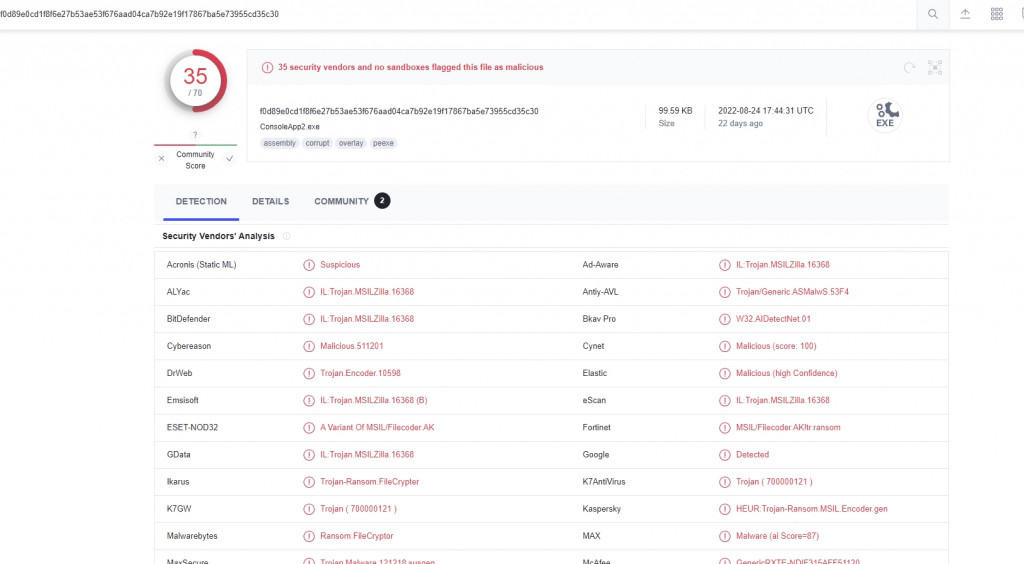

因此我們注意到, Slam 是個 Ransomware,把這個 Indicator 的 hash 丟到 virustotal 上。

https://www.virustotal.com/gui/file/f0d89e0cd1f8f6e27b53ae53f676aad04ca7b92e19f17867ba5e73955cd35c30

看掃描資料是 22 天前,被一半的防毒軟體給偵測到,

之前有一位資安分析師跟我說,

1~5個防毒有偵測到 有可能是誤判,

6~10個是我們非常感興趣的,

因為這很可能是新的惡意威脅,

九成防毒都偵測到,

就可能是過去已經出現過的威脅。

回過來這個程式名叫做ConsoleApp2.exe

跟我們從 openCTI 看到的事件一致。

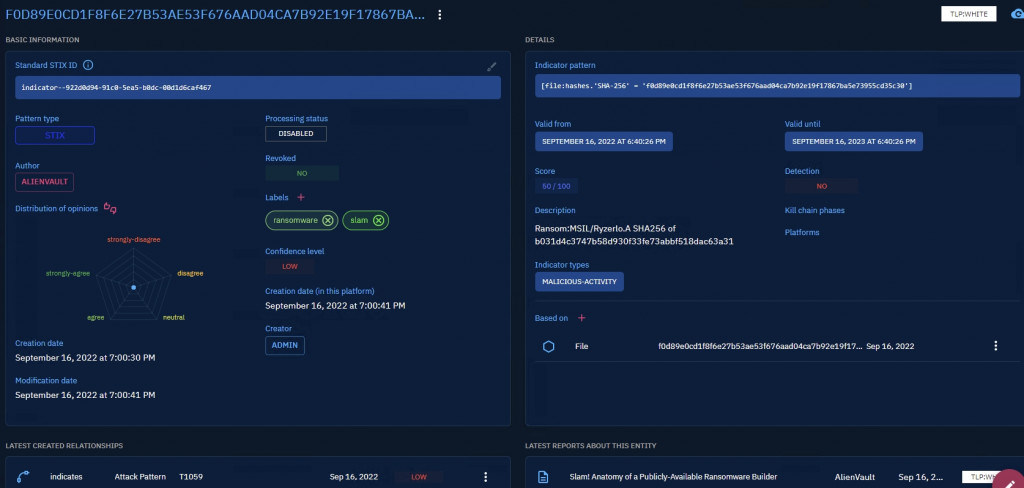

回去追蹤該 IoC

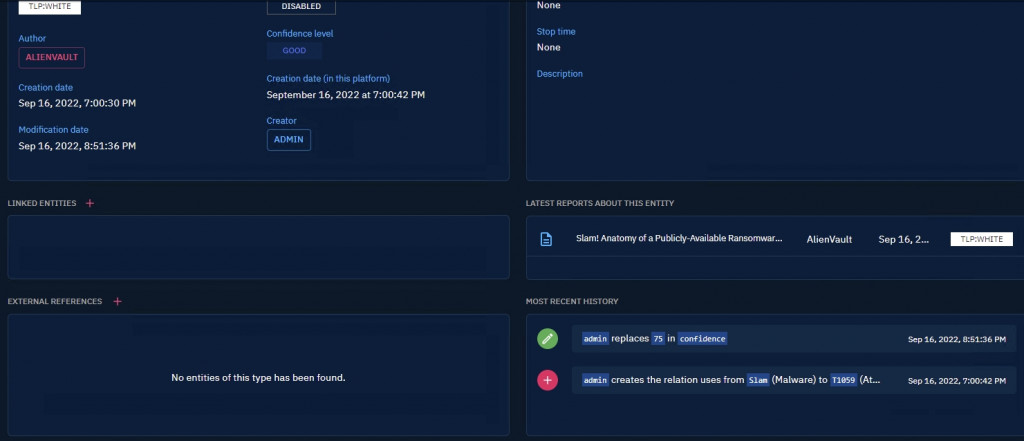

我們發現該 IoC 的可信度是低的

Confidence Level 意義在於該威脅的可信程度

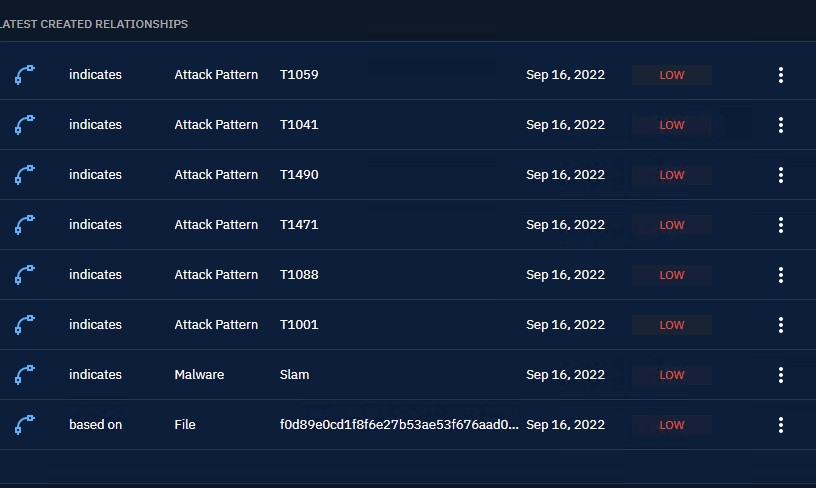

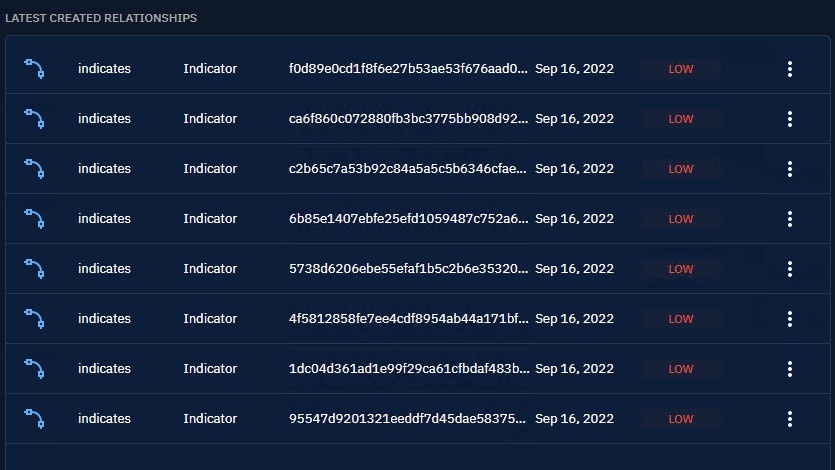

往下觀察 IoC 的關聯性

我們有看到幾個類型:

Attack Pattern 描述攻擊的模式,

直接從 openCTI T1059 點進去會連到 mitre 說明頁,

https://attack.mitre.org/techniques/T1059/

這代表這個檔案可能會使用命令提示字元來操作作業系統。

還有很多這裡就不繼續往下挖。

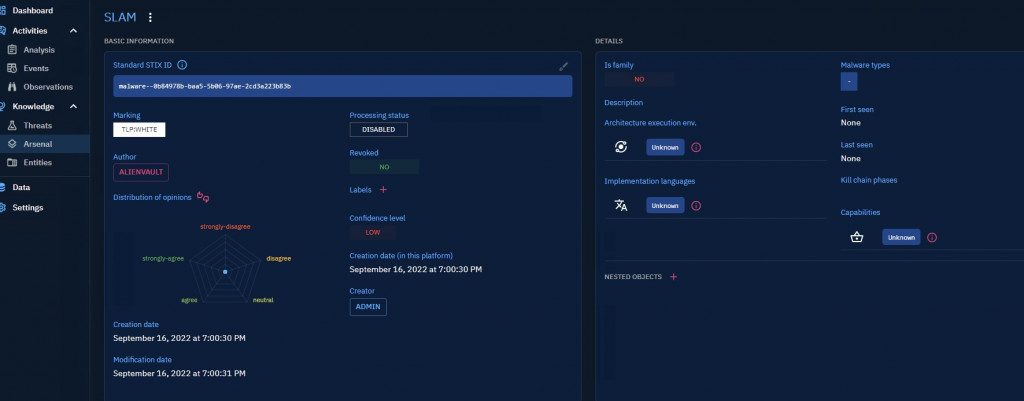

我們看到有一筆是直接 indicate SLAM(Malwale)

點進去後會發現左邊的工具列變成 Arsenal (武器庫)

openCTI 會幫我們整理好 indicator 的資訊,但看起來這資料並不完全,

不過我們往下看到 Relationship 有更多不同的 IoC 與之相關。

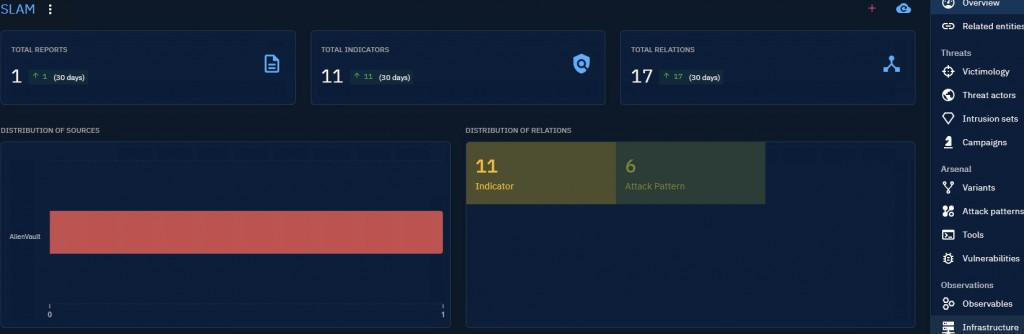

預覽一下 Slam 的資訊

OpenCTI 共捕捉到一個 OSINT 與 11 個 IoC、六個 Attack Pattern

雖然下面有時間軸,但都同一時間上傳的,所以時間都ㄧ樣。

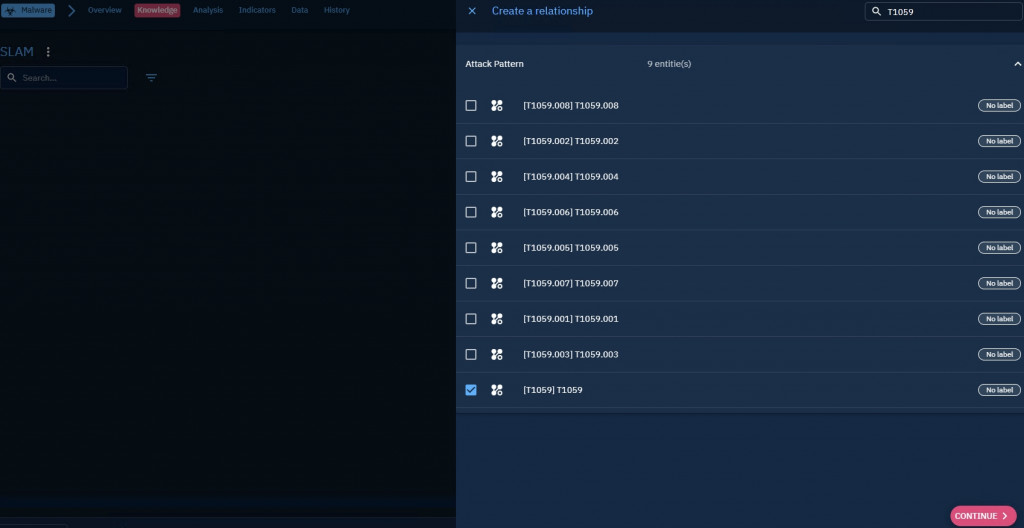

這邊要來補充一下資料,

例如我們從上面的 IoC 看到他有 T1059 這個 Attack Pattern

我們把他加入 Slam 的 Attack Pattern 之中,

這樣我們就建立好一個關係

明天我們利用一些 OSINT 搜集工具提取一些資料,

然後匯入 OpenCTI 看看。